一次奇遇的渗透

摘要:作者:y0umer打开网站发现习惯的加了一个引号确定是注入以后直接丢啊D了。(我懒)这不悲剧了么,猜不出表段??扫扫目录看看。发现del.a...

作者:y0umer

打开网站发现

习惯的加了一个引号

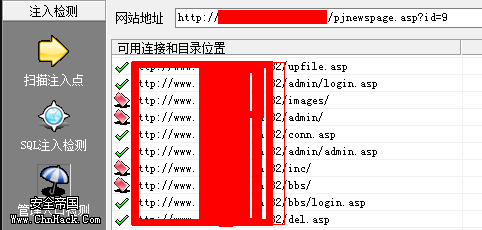

确定是注入以后直接丢啊D了。(我懒)

这不悲剧了么,猜不出表段??

扫扫目录看看。

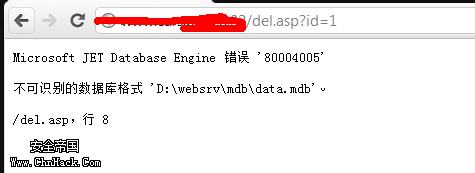

发现del.asp打开看看。。

错误提示的是在查询表达式中"id="的错误 也就是查询错误。没有id的值。

随便加一个del.asp?id=1

相当悲剧之。直接爆数据库路径了。。

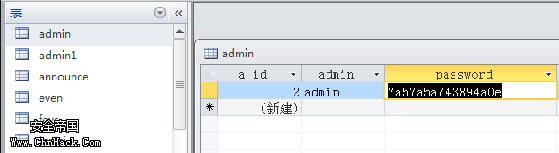

然后下载,打开找到admin表段。

其实就是admin

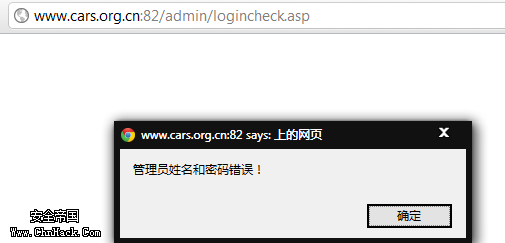

找到后台登陆,相当悲剧

继续看数据库。。

顺利登陆。

看见了数据库备份。。

瞬间瞬间激动了。。

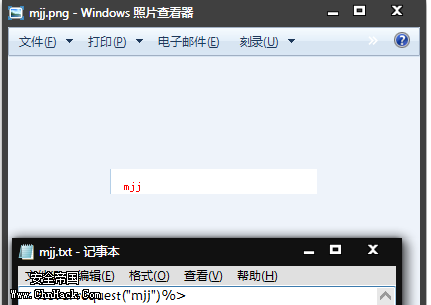

好吧,瞬间上传一个图片。。

这里判断了文件头。

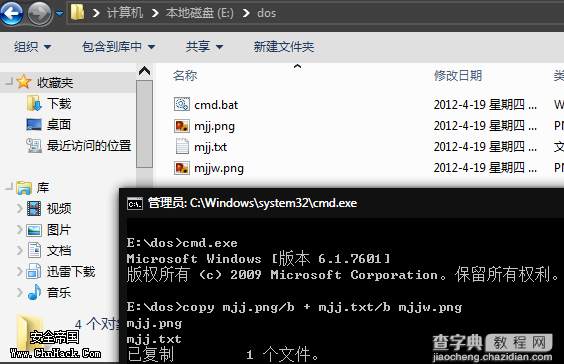

我们需要合并......

合并成mjjw.png

然后我们把上传mjjw.png

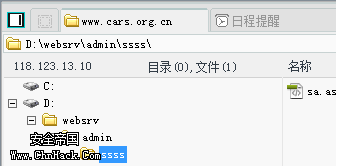

然后备份

访问下吧。

然后我们用菜刀连接即可。。

【一次奇遇的渗透】相关文章:

★ 各种网页挂马方式原理揭密(iframe挂马,script 挂马,图片伪装挂马等)

★ MYSQL_OUTPUT 脱裤(脱库)通用脚本(修正版)

★ Phpcms本地包含漏洞导致的写shell漏洞和删除任意文件漏洞

下一篇:

PoisonIvy Rat 远程溢出实战