优酷资源管理系统V1.0的设计缺陷的分析与解决方案

摘要:/*前面那个安全问题提交快了,没看到还有这个,要不就合并一起提交了!*/使用这个页面直接饶过登录:http://tt.youku.com/a...

/*前面那个安全问题提交快了,没看到还有这个,要不就合并一起提交了!*/

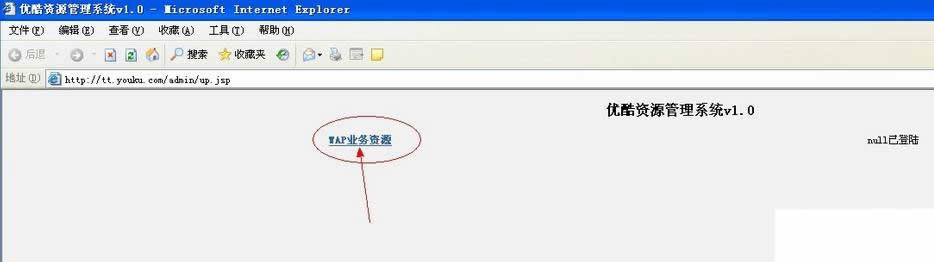

使用这个页面直接饶过登录:http://tt.youku.com/admin/up.jsp

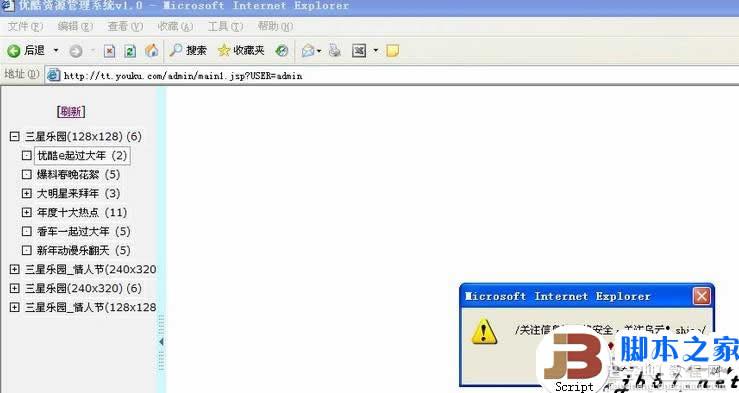

当然是没有权限进行操作的,但可以通过修改USER这个参数,使任意用户ID登录(这也太弱了,是谁做的系统啊?发现一些大公司的内部系统都这样!)

http://tt.youku.com/admin/main1.jsp?USER=admin

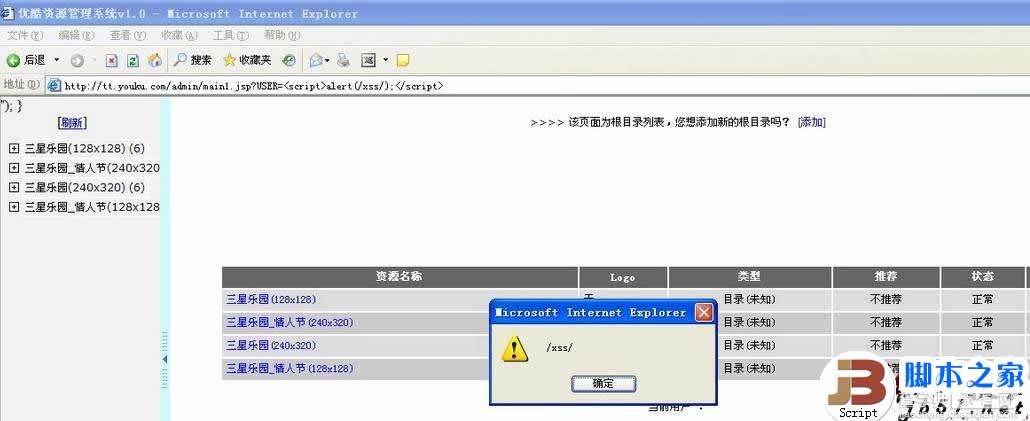

更不用说数据添加存储型XSS了!

不过系统好象好久没用了,不知道手机用户还能看到不?)

修复方案:

如果这样修改USER参数,都能形成反射型持久态XSS了(每次操作都能弹了!)(还有其他有意思的问题,如:把菜单项里屏蔽掉的url,添加到“资源名称”,就能正常访问了!)

http://tt.youku.com/admin/main1.jsp?USER=<script>alert(/xss/);</script>

哈哈!不知道怎么形容这个系统!可能是赶项目工期吧!

【优酷资源管理系统V1.0的设计缺陷的分析与解决方案】相关文章:

★ AOL Radio MediaPlaybackControl 控件栈溢出漏洞

★ Cisco Internetwork Performance Monitor 的漏洞

★ Swagger JSON高危漏洞被发现 Java/PHP/NodeJS/Ruby或中招

★ Ewebeditor2.8.0最终版删除任意文件漏洞分析与解决方法