[!]作者 :seraph

[!]QQ :924010748

[!]程序名称 ;KesionCMS

[!]官方网站 ;www.Kesion.cn

[!]下载地址 ;www.kesion.cn

[!]包含版本 :v6.5

[!]漏洞文件 :user/UpFileSave.asp

[!]漏洞描述 :通过自己构造参数AutoReName=3,可以将上传的文件名保存原样,通过截断可以直接得到SHELL

:限制,后台禁止了注册,或者禁止了上传,或者把user目录删除了,优点是不用找后台,开放就死

[!]危害程度 :高

[!]首发日期 :2010-2-17

***********************************************

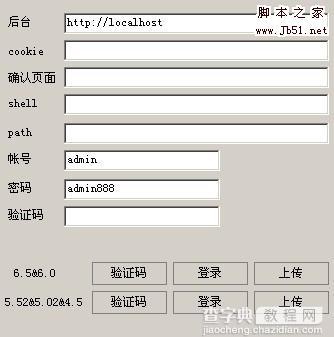

后台:写入网站kesion目录如http://localhost

cookies:登录后抓取到的USER的COOKIS

帐号密码:注册后可以正常登录的用户名密码

验证码:登录时的验证码,抓图后填入

操作,先输入网站,先在网站注册一个正常用户,可以直接写入帐号密码,得到验证码图片后登录后上传,也可以直接用工具抓登录后的 COOKIE,直接点上传得到SHELL

科讯Kesionv6.5 CMS Oday 利用工具

防范方法:停止会员注册功能。等待官方的补丁。

【科讯网站管理系统 Kesion v6.5 CMS Oday 利用工具】相关文章:

★ BitTorrent和uTorrent Peers 窗口缓冲区溢出漏洞

★ IBM WebSphere MQ队列管理器绕过安全限制漏洞

★ ShopWind网店系统与罗信网络建站 v1.02 上传漏洞

★ FeiXun企业网站管理系统v2011上传漏洞通杀0day及

★ 新云CMS Online.asp页面过滤不严导致SQL注入漏洞

★ Gnumeric XLS HLINK Opcode处理远程代码执行漏洞